Der „entscheidende“ Faktor – welche Rolle künftig Algorithmen im Management von Unternehmen spielen.

10. Juli 2019

Am Anfang steht der Prozess, nicht die Software

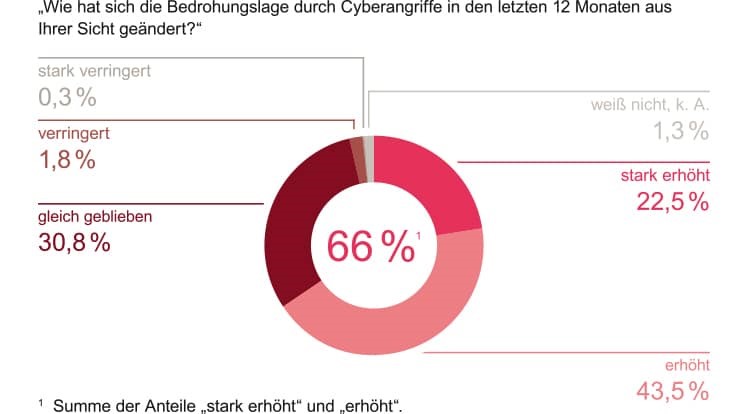

28. August 2019M it der zunehmenden Digitalisierung von Prozessen und Geschäftsmodellen wird für viele Unternehmen Cyber-Kriminalität eine reale Gefahr. Die früheren Vermutungen, dass nur die großen Unternehmen gefährdet seien, gilt schon längst als überholt. Mittlerweile kennt fast jeder Geschäftsführer im Mittelstand jemanden, der Opfer von Cyber-Kriminalität geworden ist, wenn es das eigene Unternehmen nicht sogar selbst betrifft. Entsprechend nimmt die gefühlte Wahrnehmung der Kriminalität stark zu, wie die untenstehende Grafik verdeutlicht.

IT-Sicherheit ist von seiner Bedeutung längst nicht mehr ein Thema in der Verantwortung der IT-Abteilung (oder gar des externen IT-Dienstleisters), sondern auf der Geschäftsführungsebene anzusiedeln. Oftmals sind gar nicht das technische System, sondern vielmehr die Mitarbeiterinnen und Mitarbeiter Opfer von Cyber-Attacken, da sie aus Unwissen oder Unachtsamkeit den Cyber-Verbrechern die Türe öffnen. Dies bestätigt auch die Studie von PWC, die „schlecht geschulte Mitarbeiter“ in Kombination mit dem vermehrten Einsatz mobiler Endgeräte als größte Sicherheitsrisiken für mittelständische Unternehmen einstufen. Ein sicheres Unternehmen hat IT-Sicherheit fest in seiner Unternehmenskultur verankert.

Mit der zunehmenden Vernetzung innerhalb einer Supply Chain über Industrie 4.0 Technologie bekommt das Thema der IT-Sicherheit zudem eine unternehmensübergreifende Bedeutung. Es reicht nicht mehr, nur seine eigenen Systeme abzusichern, sondern bedarf eines gemeinsamen Verständnisses mit seinen Partnern zur IT-Sicherheit, die die gesamte Wertschöpfungskette umfasst. Folglich gibt es seitens der Plattform Industrie 4.0 konkrete Bemühungen die unternehmensübergreifende Kommunikation mit den entsprechenden Standards abzusichern. Ein sicheres Unternehmen kooperiert eng mit seinen Partnern zur Absicherung der Systeme entlang der Supply Chain.

Nicht zu vernachlässigen sind bei der Frage nach der IT-Sicherheit auch die Fälle, in denen ohne Vorsatz oder kriminellen Hintergrund die Informationssicherheit im Unternehmen gefährdet wird. Dies kann zum Beispiel durch die Zerstörung von Datenträgern (Feuer, Wasser, Sturm) oder die versehentliche Löschung oder Herausgabe von Daten passieren. Ein sicheres Unternehmen arbeitet mit Backup-Systemen und ist gegen Schäden und deren Folgen versichert.

Zusammenfassend zeigt sich die Bedeutung von IT-Sicherheit für das gesamte Unternehmen, die gerade im Mittelstand ein existenzielles Ausmaß annehmen kann, wenn sich die Unternehmen nicht darum kümmern. Umsichtige Unternehmer sollten auf Geschäftsführungsebene entsprechende Strategien für die Organisation entwickeln und diese mit den notwendigen Ressourcen und Investitionen im Unternehmen umsetzen.

Warum ist Cyber-Kriminalität eine so große Gefahr?

Viele Unternehmer stellen sich die Frage, warum das Thema IT-Sicherheit eine völlig neue Bedrohung sein sollte, schließlich gab es Kriminalität schon immer. Hierzu lohnt sich zu vergegenwärtigen, wie Cyber-Kriminalität funktioniert und was sie insbesondere von der analogen Kriminalität unterscheidet:

- Weltweite Verfügbarkeit: Ein Cyber-Verbrecher muss nicht mehr physisch vor Ort sein, sondern kann seinen Angriff von jedem beliebigen Ort mit Internetzugang starten.

- Vernetzung: Ein Angriff kann dank der hohen Vernetzung aus ganz unterschiedlichen Richtungen kommen, angefangen von der eigenen Serverstruktur über Clouddienstleistungen bis hin zu den Supply-Chain-Partnern.

- Fehlendes subjektives Unsicherheitsempfinden: Im Gegensatz zum realen Hauseinbruch, mit allen emotionalen Folgen, wird ein Cyber-Angriff subjektiv als nicht so dramatisch wahrgenommen.

- Kriminalität als Service: Selbst wenn sie nicht über ausreichend Fertigkeiten für eine Cyber-Attacke verfügen, können sie entsprechende Dienstleistungen mittlerweile relativ günstig erwerben.

Das folgende Schaubild zeigt das Dilemma der IT-Sicherheit: Dienstleistungen zum Cyber-Angriff werden zu günstigen Preisen am Markt angeboten. Auf der anderen Seite können Sie kein System 100% sicher gestalten, sie können nur mit entsprechenden Sicherheitsmaßnahmen den Aufwand für den Cyber-Verbrecher so stark erhöhen, dass es sich für ihn nicht lohnt, in das System einzudringen, weil der zu erwartende Gewinn entsprechend niedriger ist.

Es ist vergleichbar mit dem Einbruchschutz einer Haustür. Jede Tür ist mit entsprechendem Einsatz zu öffnen, hat es ein Einbrecher also ganz gezielt auf ihr Haus abgesehen (z.B. weil er ein besonderes Kunstwerk stehlen möchte), findet er sicherlich Mittel und Wege dies zu tun. Mit einer Tür mit Mehrfach Zargen schützen sie sich aber immerhin gegen die Großzahl der „Gelegenheitseinbrecher“ die es nicht speziell auf Ihr Haus abgesehen haben, sondern einfach Wertgegenstände stehlen wollen. Diese Einbrecher geben in der Regel nach 30 – 40 Sekunden auf, wenn sie bis dahin die Tür nicht geöffnet bekommen.

Wie treffe ich die richtige Entscheidung zwischen Aufwand und Nutzen?

Für die IT-Sicherheit im Mittelstand gilt also der Grundsatz, die Systeme so abzusichern, dass der Aufwand einzudringen eine Großzahl der Cyber-Kriminellen abschreckt. Besonders sensible Daten oder Informationen sollten natürlich besonders geschützt werden, genauso wie sie in ihrem Haus für besonders wertvollen Schmuck noch einen Tresor haben. Diese Entscheidung der Absicherung ist strategisch und kann nicht von der IT-Abteilung getroffen werden. Vielmehr ist es die Verantwortung der Geschäftsleitung gemeinsam mit den betroffenen Fachabteilungen diese Grenzen zu definieren.

Die folgende Grafik verdeutlicht dabei das Verhältnis von Aufwand und Nutzen (Informationssicherheit). Für das Unternehmen gilt es in diesem System das untere Sicherheitsniveau aus Risikoperspektive zu definieren und das obere Sicherheitsniveau aus Kostenaspekten festzulegen.

Zur nachhaltigen Umsetzung eines solchen Systems in Ihrem Unternehmen empfiehlt sich das vom Bundesamt für Sicherheit in der Informationstechnik aufbereitete „Managementsystem für Informationssicherheit“ (ISMS). Dieses umfasst alle Regelungen, die für die Steuerung und Lenkung zur Zielerreichung des Unternehmens sorgen und wird damit fest in das bestehende Managementsystem integriert. Wichtig ist hierbei, dass die Management-Prinzipien des Unternehmens die Sicherheitsaspekte verankern und damit deutlich machen, dass Informationssicherheit das gesamte Unternehmen betreffen. Weitere wichtige Komponenten des ISMS sind die internen Ressourcen, die für die Sicherheit aufgebracht werden und die Mitarbeiterinnen und Mitarbeiter, die mit den wesentlichen Regelungen zur IT-Sicherheit vertraut sein sollen. In der Umsetzung ist der Sicherheitsprozess eine entscheidende Komponente, der die Dokumentation und Ziele zur Informationssicherheit umfasst, das Sicherheitskonzept beinhaltet und die interne Informationssicherheitsorganisation beschreibt.

Die Einführung eines ISMS bedeutet für die Unternehmen einen Kulturwandel herbeizuführen. Folglich gibt es auch innerorganisatorischen Widerstand, der im Sinne des Gesamtunternehmens überwunden werden muss. Wichtig ist im Unternehmen, dass die gesteckten Ziele und vereinbarten Regelungen kommuniziert und vom Management regelmäßig überprüft werden. Der Informationsfluss und eine transparente Dokumentation sind entscheidende Faktoren bei der Umsetzung einer Strategie zur Informationssicherheit. Über die regelmäßige Erfolgskontrolle können aktuelle Entwicklungen für die weitere Verbesserung berücksichtigt werden, immer im Rahmen der definierten Unter- und Obergrenzen.

Womit fangen Sie morgen an?

Informationssicherheit im Unternehmen ist kein Projekt, sondern eine Daueraufgabe, umso wichtiger ist es, mit der Sicherung Ihrer Systeme zu beginnen. Dabei sollten Sie sich als Unternehmer der Verantwortung für die existenzielle Notwendigkeit bewusst sein und sich nicht von der großen Aufgabe abschrecken lassen. Folgende Schritte empfehlen sich für die Umsetzung:

- Analysieren Sie ihren Status-quo bezogen auf Datenschutz und Cyber-Security mit Hilfe der Quick Checks: https://www.vds-quick-check.de/

- Definieren Sie die Unter- und Obergrenze für Informationssicherheit in Ihrem Unternehmen.

- Informieren Sie sich über Beratungsangebote und Fördermöglichkeiten zur Unterstützung in Ihrer Region, auch bei der Auswahl einer beratenden Unterstützung geht es um Vertrauen und starten sie ein Projekt zur Informationssicherheit

- Suchen Sie Mitstreiter, zum Beispiel andere Unternehmen, mit denen Sie sich zum Thema IT-Sicherheit austauschen können.

- Diskutieren Sie das Thema nicht nur mit den Führungskräften, sondern mit allen Mitarbeiterinnen und Mitarbeitern nicht nur einmalig, sondern kontinuierlich und leiten Sie einen nachhaltigen kulturellen Wandel im Denken über IT-Sicherheit ein.

#einfachmachen

Quellen:

https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/ITGrundschutzstandards/BSI-Standard_1001.pdf?__blob=publicationFile

http://www.inovasec.com/

http://www.inovasec.com/

https://www.plattform-i40.de/PI40/Redaktion/DE/Downloads/Publikation/sichere-kommunikation-opc-ua.html

https://www.pwc.de/de/mittelstand/assets/it-sicherheit-im-mittelstand-neu.pdf

https://www.pwc.de/de/mittelstand/assets/it-sicherheit-im-mittelstand-neu.pdf